Gezien ik de laatste tijd niet veel phishing mails heb ontvangen, wat wellicht te maken heeft met het oprollen van een groot phishing-netwerk in april (bron: https://nos.nl/artikel/2517210-internationaal-phishing-netwerk-opgerold-vijf-arrestaties-in-nederland), heb ik er zojuist weer een ontvangen:

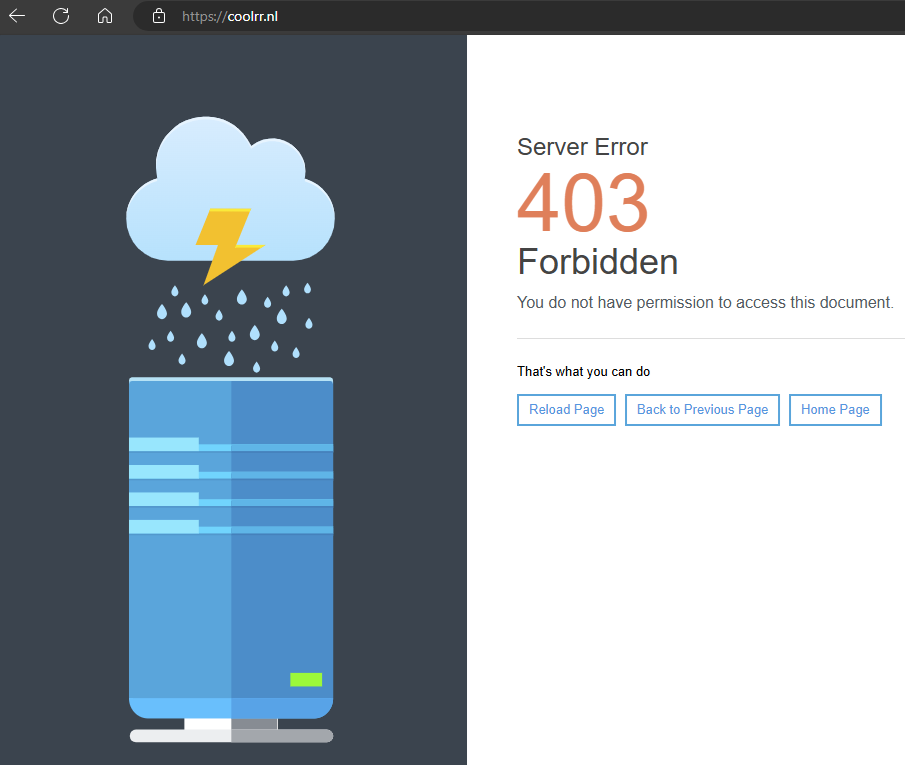

Wat gelijk opvalt is natuurlijk de vreemde afzender: International Card Services BV kjfsdff@coolrr.nl. Steeds vaker maken aanvallers gebruik van gehackte websites en/of domeinen, omdat veel mail providers nieuw geregistreerde domeinen die veel mails versturen vlaggen als potentieel risico. Hierdoor zijn aanvallers gebaat bij het overnemen van een bestaand domein, dat veelal meer vertrouwen geeft. Dit lijkt in dit geval echter niet het geval. Als we de website bezoeken krijgen we een 403 foutmelding:

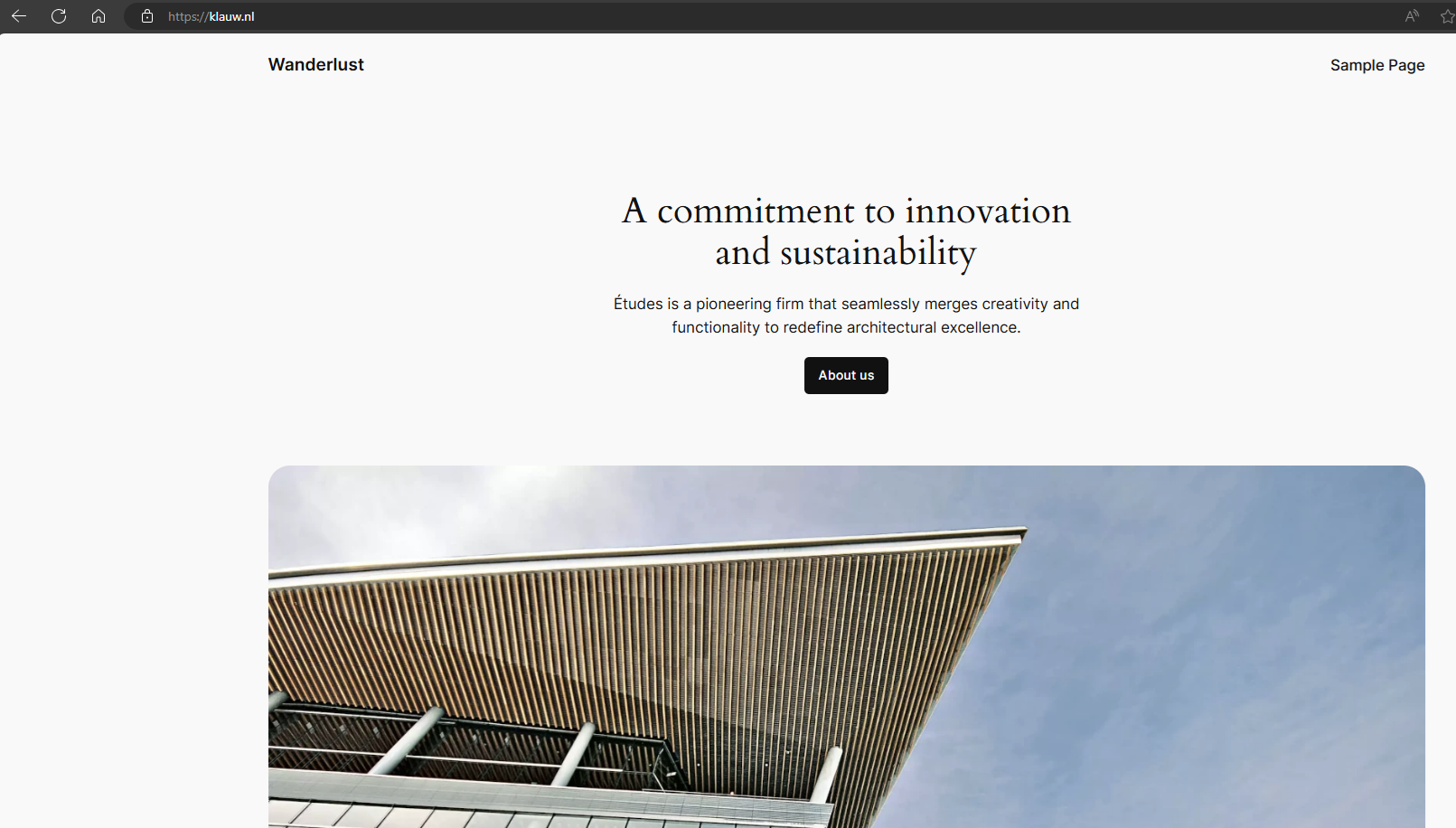

Als we vervolgens de rest van de mail onderzoeken zien we een aantal opvallende zaken. Er wordt gebruik gemaakt van het officiële logo van ICS, wat vertrouwen wekt. De tekst in de mail ziet er professioneel uit en vertelt een plausibel verhaal (het updaten van de veiligheidsstandaarden). Echter als we op de link “aanmelden” gaan staan zien we de volgende URL: https://klauw.nl/google.php/. Dit betreft een ander domein dan waar de mail van verstuurd is. Wat verder opvalt is dat de pagina waar naar verwezen wordt google.php heet.

Als we hier de website bezoeken krijgen we wel een pagina, maar ook hier lijkt iets vreemds aan de hand. De website lijkt valide, maar een aantal zaken lijkt weg te geven dat dit een voorbeeld-website is:

De tekst rechtsboven zegt “Sample page” en een aantal links (bijvoorbeeld die van “about us” en in de sitemap) werken niet.

Als we de mail verder onderzoeken zien we nog een aantal links opgenomen, waarvan de volgende opvalt: “Heeft u vragen over International Card Services Meer informatie vindt u hier.” Als we op de link gaan staan zien we de volgende URL: C:\Users\abdou\Desktop\aruba\letters\icscards.html. Dit betreft een padnaam naar een lokaal bestand, in dit geval waarschijnlijk van de aanvaller. We kunnen hieruit opmaken dat de aanvaller die de mail heeft opgezet waarschijnlijk Abdou heet. Verder zien we dat het bestand staat in een map op het bureaublad genaamd “aruba”. Interessant gezien de mail gericht is op Nederland?

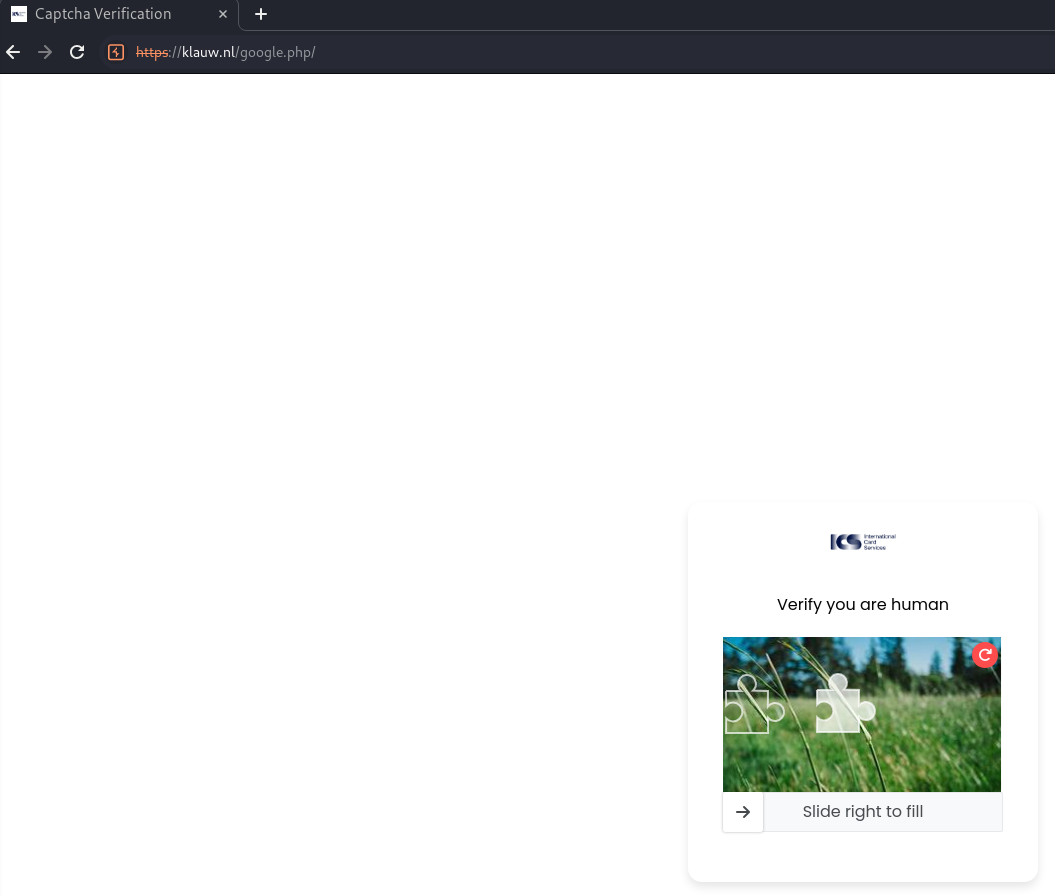

Als we op de link klikken (in een veilige, virtuele sandbox omgeving) krijgen we een CAPTCHA te zien:

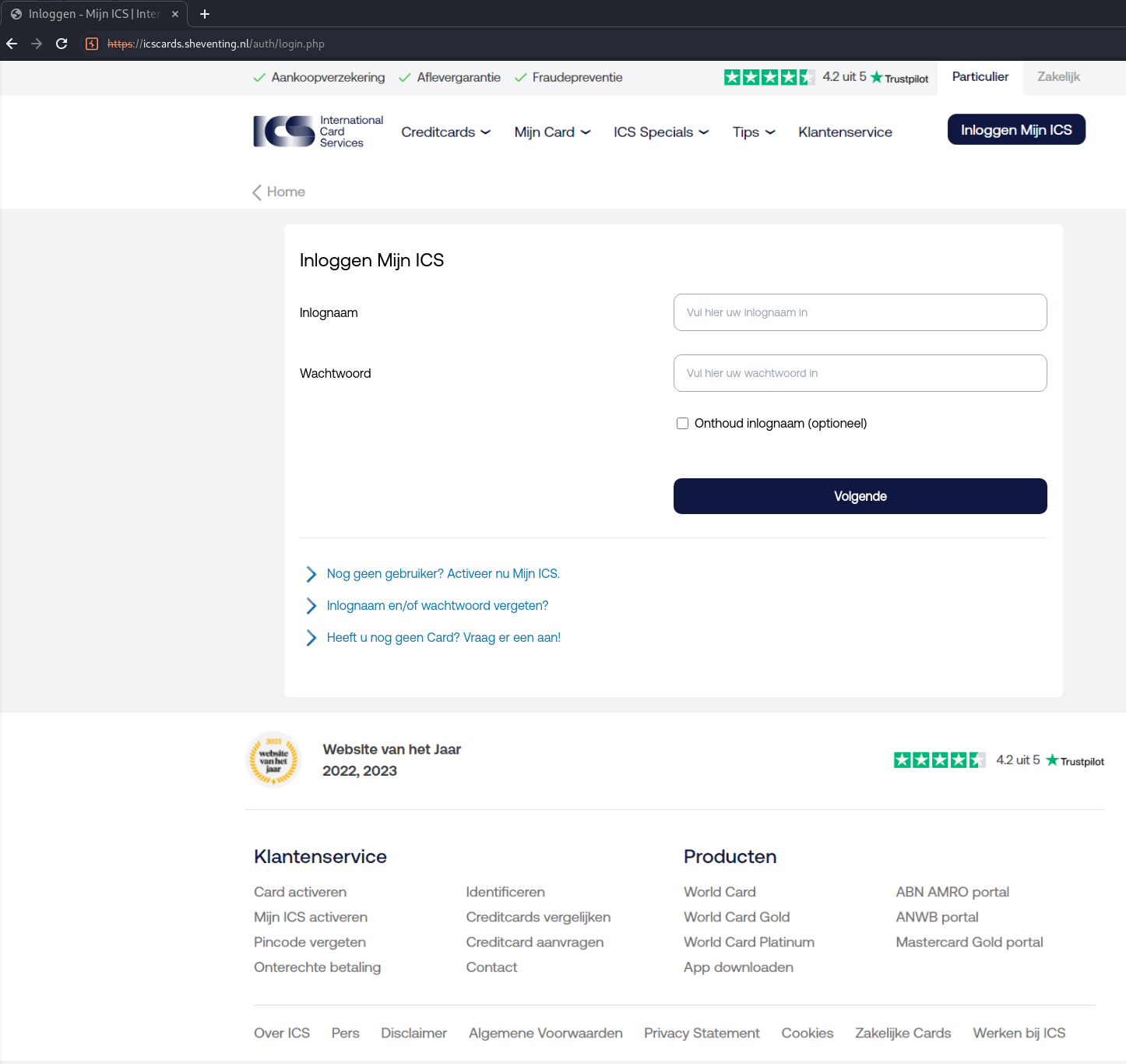

Waarschijnlijk is dit om vertrouwen te winnen bij het slachtoffer. Als we deze succesvol doorlopen worden we doorverwezen naar een ander domein, namelijk https://icscards.sheventing.nl/auth/login.php , waar we een kopie-pagina te zien krijgen van ICS:

Als we de reguliere website van ICS bezoeken zien we dat dit een regelrecht kopie is van de officiele website. Wanneer we op één van de links willen klikken, bijvoorbeeld in het menu of onderin de sitemap valt op dat dit plaatjes betreffen, waarschijnlijk screenshots van de reguliere website.

Als we vervolgens een gebruikersnaam en wachtwoord opgeven en op “volgende” klikken krijgen we de volgende melding:

Vervolgens blijft het stil… In dit geval gaat de phishing-aanval dus om het verkrijgen van logingegevens voor de ICS creditcard omgeving. Er zijn gelukkig genoeg aanwijzingen dat dit niet om een legitiem bericht gaat dat afkomstig zou moeten zijn van ICS:

- De afzender klopt niet

- De links in de mail verwijzen naar een ander domein

- De hoofd-website bevat een voorbeeld-website van WordPress

- De links op de website werken niet

- Het domein van de website komt niet overeen

Nu rest er slechts nog één ding: rustig wachten op de volgende…